Un grupo cibercriminal está desplegando una campaña de phishing que emplea un sitio web fraudulento para recopilar credenciales de Microsoft Office 365 creando fragmentos de código HTML almacenados de forma local y remota. Este método involucra en la integración de diversas piezas de HTML ocultas en archivos JavaScript para obtener la interfaz de inicio de sesión falsa en la que la víctima entrega su información confidencial.

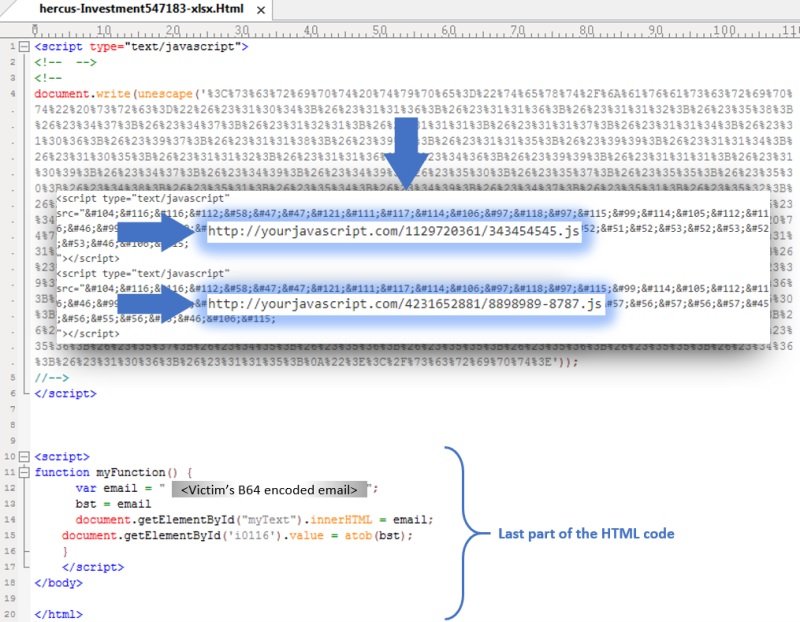

Las potenciales víctimas reciben un archivo adjunto disfrazado como un documento de Excel que en realidad se trata de un documento HTML con un fragmento de texto codificado en la URL. Un reporte elaborado por los investigadores de Trustwave señala que al decodificar este texto es posible encontrar más contenido codificado.

Un análisis posterior arrojó la presencia de enlaces a dos archivos JavaScript alojados en “yourjavascript.com“, que ha sido recientemente asociado a otras campañas de phishing.

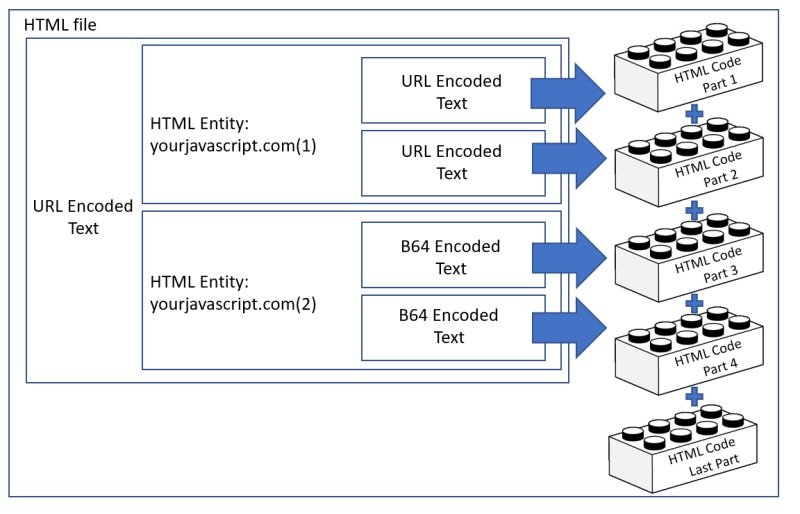

Estos archivos JavaScript contenían dos bloques de texto codificado para ocultar el código HTML, la URL y la codificación en Base64. Uno de estos archivos contiene una sección del sitio web de phishing y el código para validar la dirección email y la contraseña de la víctima. Por otra parte, el segundo archivo JavaScript contiene la función “enviar”, ubicada a través del formulario y el código para desencadenar un mensaje emergente informando a las víctimas que su conexión había fallado y tenían que autenticarse de nuevo.

Los expertos de Trustwave decodificaron casi 400líneas de código HTML, agrupadas en cinco fragmentos en los dos archivos JavaScript y uno en el archivo adjunto enviado a la víctima, lo que daba como resultado el sitio web de phishing de Office 365 como si se tratara de las piezas de un rompecabezas.

Los especialistas mencionan que lo más extraño sobre esta campaña es que el código malicioso es descargado en fragmentos ocultos desde una ubicación remota para luego ser ensamblado en una ubicación local: “Esto permite a los actores de amenazas esquivar mecanismos de protección como Secure Email Gateways.”

Finalmente, Trustwave menciona que la URL que recibe las credenciales robadas en esta campaña se mantiene activa, por lo que es necesario que los administradores de cuentas Office 365 se mantengan al tanto de estos riesgos de seguridad, ignorando cualquier email enviado por usuarios desconocidos y tratando de no visitar sitios web potencialmente maliciosos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Fuente: NoticiasCiberseguridad

0 comentarios