El correo electrónico es una herramienta de comunicación indispensable. Lo usamos todos los dias. Desafortunadamente, muchos ataques también se originan en correos electrónicos como lo es el phishing. ¿No sería genial si todos tuvieran algunas habilidades forense para analizar correos electrónicos? No se preocupe, al final de este artículo, debería sentirse bastante bien con sus habilidades de análisis de emails.

Un usuario atento, capacitado y consciente es una capa crítica de defensa contra amenazas, tanto internas como externas. Incluso si las URL y los correos electrónicos maliciosos superan los filtros de correo no deseado y el software antivirus, un usuario humano puede detectarlos. Esta estrategia defensiva es común en los diseños de sistemas seguros. También demuestra un primer principio de seguridad cibernética llamado seguridad por capas.

Estrategia de seguridad por capas: utiliza múltiples capas de defensa o protección de la información. Si una capa es derrotada, la siguiente capa debería proteger la información. La capa mas frágil es la capa humana; tenemos que detectar problemas (como el phishing) que superan los mecanismos de filtrado a nivel de correo electrónico y de navegador.

Al leer correos electrónicos, el primer elemento que llama nuestra atención es el nombre, el correo electrónico y el asunto del remitente. Pero, puede ser una sorpresa que suplantarlos en un correo electrónico sea algo bastante fácil. También es eficaz para engañar a los usuarios de correo electrónico desprevenidos. Eche un vistazo a algunas de las estadísticas en los informes de violación de datos de Verizon:

No mejoró en 2016: el 13% de las personas probadas hacen clic en un archivo adjunto de phishing; el tiempo medio para hacer clic es muy corto.

Actualización de 2017: “El phishing a través del correo electrónico fue la variedad más prevalente de ataques sociales” Los ataques sociales se utilizaron en el 43% de todas las infracciones en el conjunto de datos de 2017. Casi todos los ataques de phishing que provocaron una infracción fueron seguidos con algún tipo de malware, y el 28% de las infracciones de phishing fueron atacadas. El phishing es la táctica social más común en el conjunto de datos de 2017 (93% de los incidentes sociales).

Si eres un chico malo que está planeando un atraco, los correos electrónicos de phishing son la forma más fácil de introducir malware en una organización. Por eso, es prudente comprender exactamente de dónde proviene realmente un correo electrónico. No se apresure a abrir archivos adjuntos o hacer clic en enlaces en correos electrónicos. Verizon DBIR afirma que más del 99% del malware se envía por correo electrónico o servidor web.

Encabezados de correo electrónico

El análisis forense de correos electrónicos se realiza a partir de los datos que residen en su cabecera. Gran parte de esta información nunca se muestra al usuario. El lector de correo electrónico solo ve algunos datos seleccionados, como las cuentas, direcciones IP, fechas y demás elementos que permiten validar un correo electrónico cuando es propuesto como prueba en un incidente o juicio.

¡Lo sorprendente es que la información que se muestra realmente a un usuario se puede suplantar fácilmente!

Un correo electrónico se compone de una cabecera y un cuerpo presentados según el formato definido por la norma RFC 822[1]. Los datos de la cabecera necesarios para el análisis forense deben ser identificados y tratados individualmente durante la investigación forense.

Antes de comenzar, considere este correo electrónico del presidente Donald Trump a un investigador de la Universidad de Nebraska en Omaha. Tienen un gran programa de ciberseguridad. Recientemente obtuvieron la prestigiosa designación CAE-CO (Cyber Operations) de la NSA. Puede leer sobre los programas de grado disponibles en Ciberseguridad aquí:

Vemos correos electrónicos como este todo el tiempo utilizando clientes de correo electrónico de escritorio o basados en la web. La sección señalada por la gran flecha roja en la figura anterior es la parte del encabezado del correo electrónico con la que la mayoría de la gente está familiarizada.

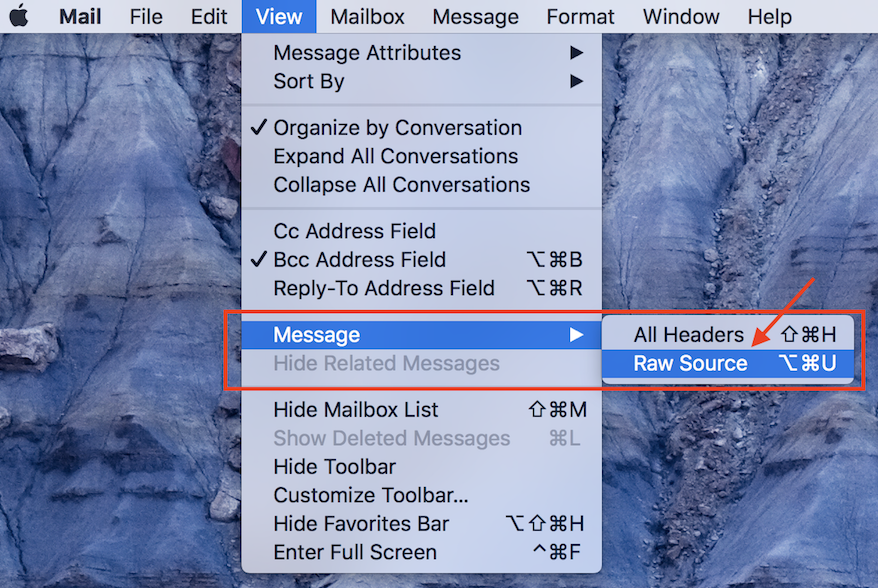

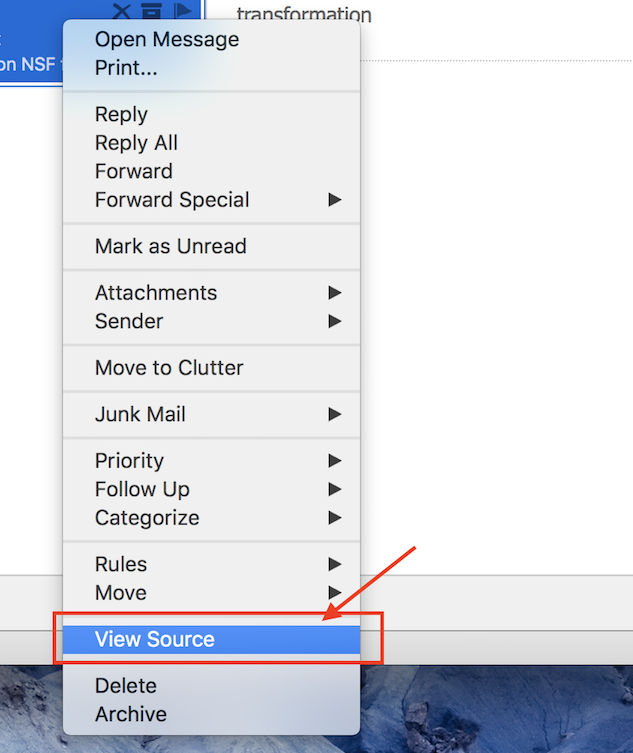

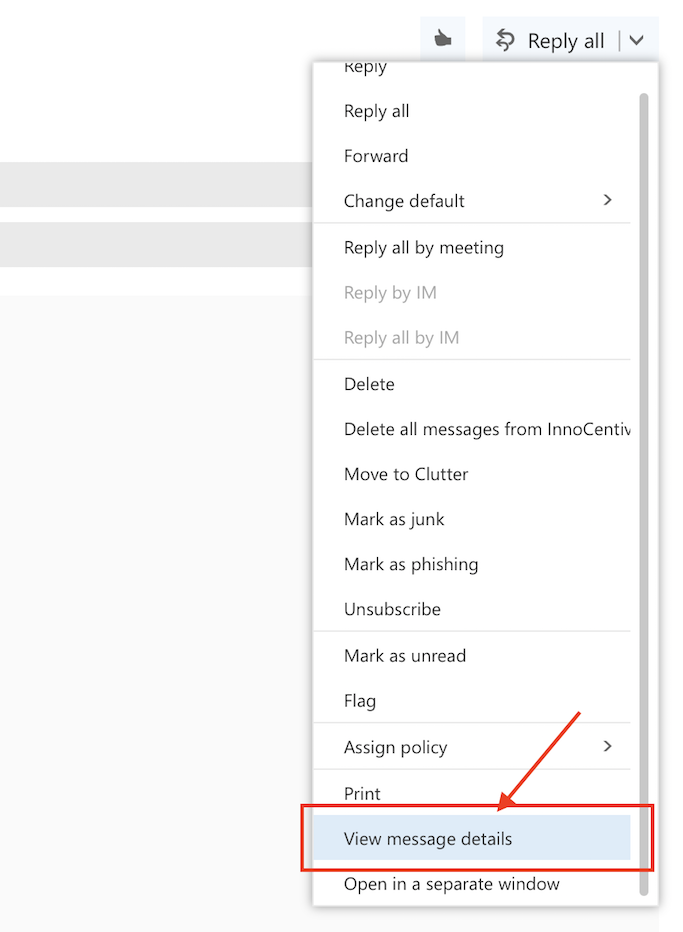

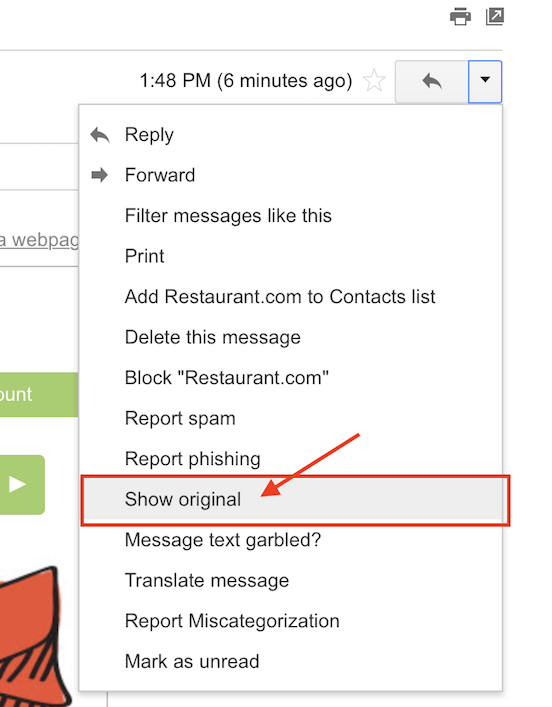

Hay más en este encabezado. Para revelar el encabezado completo del mensaje, diferentes aplicaciones de correo electrónico de escritorio o web tienen diferentes métodos. Estas son las instrucciones para obtener los encabezados de correo electrónico completos utilizando aplicaciones de correo electrónico populares:

Apple Mail

Outlook Desktop Client

Outlook Web Client

Gmail

Es obvio que, en todos los casos, es difícil encontrar los encabezados completos de los correos electrónicos si no sabe dónde buscar.

Una vez que lo encuentre, hay una gran cantidad de información en el encabezado sobre la ruta tomada por un correo electrónico. Veamos algunos encabezados de correo electrónico reales. Abra el archivo de encabezado-correo-1.txt

Received: from BL2PRD0711HT001.namprd07.prod.outlook.com (10.255.104.164) by

BY2PRD0711HT003.namprd07.prod.outlook.com (10.255.88.166) with Microsoft SMTP

Server (TLS) id 14.16.257.4; Thu, 17 Jan 2013 23:35:35 +0000

Received: from BL2PRD0711HT002.namprd07.prod.outlook.com (10.255.104.165) by

BL2PRD0711HT001.namprd07.prod.outlook.com (10.255.104.164) with Microsoft

SMTP Server (TLS) id 14.16.257.4; Thu, 17 Jan 2013 23:35:34 +0000

Received: from mail240-tx2-R.bigfish.com (65.55.88.116) by

BL2PRD0711HT002.namprd07.prod.outlook.com (10.255.104.165) with Microsoft

SMTP Server (TLS) id 14.16.257.4; Thu, 17 Jan 2013 23:35:34 +0000

Received: from mail240-tx2 (localhost [127.0.0.1]) by mail240-tx2-R.bigfish.com (Postfix) with ESMTP id A05C032025F for <[email protected]>; Thu, 17 Jan 2013 23:35:33 +0000 (UTC)

X-Forefront-Antispam-Report: CIP:59.125.100.113;KIP:(null);UIP:(null);IPV:NLI;H:bf.shako.com.tw;RD:59-125-100-113.HINET-IP.hinet.net;EFVD:NLI

X-BigFish: ps73(zz7f52hd926hzz1ee6h1de0h1ce5h1202h1e76h1d1ah1d2ahz58hz8275bhz2ei2a8h668h839h940h10d2h1177h1288h12a5h12a9h12bdh137ah139eh13b6h13eah1441h1537h162dh1631h1758h17f1h184fh1898h300k503k953iwa7jk)

X-FOSE-spam: This message appears to be spam.

X-SpamScore: 73

Received-SPF: neutral (mail240-tx2: 59.125.100.113 is neither permitted nor denied by domain of aol.com) client-ip=59.125.100.113; [email protected]; helo=bf.shako.com.tw ;shako.com.tw ;

Received: from mail240-tx2 (localhost.localdomain [127.0.0.1]) by mail240-tx2

(MessageSwitch) id 1358465731454940_30539; Thu, 17 Jan 2013 23:35:31 +0000

(UTC)

Received: from TX2EHSMHS007.bigfish.com (unknown [10.9.14.242]) by mail240-tx2.bigfish.com (Postfix) with ESMTP id 675424200E7 for <[email protected]>; Thu, 17 Jan 2013 23:35:31 +0000 (UTC)

Received: from bf.shako.com.tw (59.125.100.113) by TX2EHSMHS007.bigfish.com

(10.9.99.107) with Microsoft SMTP Server (TLS) id 14.1.225.23; Thu, 17 Jan

2013 23:35:28 +0000

Received: from mail.shako.com.tw (59-125-100-112.HINET-IP.hinet.net

[59.125.100.112]) by bf.shako.com.tw (8.14.3/8.14.3) with ESMTP id

r0HNYCgA013928; Fri, 18 Jan 2013 07:34:12 +0800

X-Authentication-Warning: bf.shako.com.tw: Host 59-125-100-112.HINET-IP.hinet.net [59.125.100.112] claimed to be mail.shako.com.tw

Authenticated-By: nobody

X-SpamFilter-By: BOX Solutions SpamTrap 3.5 with qID r0HNXZSI028539, This message is passed by code: ctdos35128

Received: from User (85-250-54-29.bb.netvision.net.il[85.250.54.29])

(authenticated bits=0)

by mail.shako.com.tw (8.14.3/8.14.3/4.90) with ESMTP

id r0HNXZSI028539; Fri, 18 Jan 2013 07:33:38 +0800

X-BOX-Message-Id: r0HNXZSI028539

Message-ID: <[email protected]>

X-Authentication-Warning: mail.shako.com.tw: Host 85-250-54-29.bb.netvision.net.il[85.250.54.29] claimed to be User

Reply-To: <[email protected]>

From: JOSEPH CAMARAH VIEIRA <[email protected]>

Subject: [Spam-Mail] Dear Sir/Madam. (This message should be blocked: ctdos35128)

Date: Fri, 18 Jan 2013 01:46:07 +0200

Content-Type: text/plain; charset="Windows-1251"

Content-Transfer-Encoding: 7bit

X-Mailer: Microsoft Outlook Express 6.00.2600.0000

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2600.0000

To: Undisclosed recipients:;

Return-Path: [email protected]

X-MS-Exchange-Organization-SCL: 7

X-MS-Exchange-Organization-AVStamp-Mailbox: MSFTFF;1;0;0 0 0

X-MS-Exchange-Organization-AuthSource: BL2PRD0711HT002.namprd07.prod.outlook.com

X-MS-Exchange-Organization-AuthAs: Anonymous

MIME-Version: 1.0

Querido señor, señora,

Mi nombre es Joseph Camarah Vieira, soy de Guinea Bissau, mi difunto padre fue el exministro de minas en mi país Guinea Bissau, fue muerto por los rebeldes en mi país, antes de su muerte depositó $ 60 millones de dólares con Global Trust Security Company Accra Ghana, quiero que me ayuden a recibir este dinero en su país para invertir en su país. Le daré el 30% de la suma total cuando los fondos lleguen a su país.

Saludos.

Sr. Joseph Camarah Vieira

00233 244617 863

mi correo electrónico: [email protected]Los encabezados son como pasaportes

Visualice a un ciudadano de Turquía, que viaja desde USA hasta China a través de escalas en Alemania e India. Las autoridades de los países en cada parte de su viaje registrarían el origen y el destino de la escala anterior en el pasaporte. Supongamos que tiene visas apropiadas para todos los países visitados. Una forma de describir el viaje en su pasaporte podría ser la siguiente, con la entrada más reciente en la parte superior:

Pasajero-Received: from India by China # Autoridad China

Pasajero-Received: from Alemania by India # Autoridad India

Pasajero-Received: from USA by Alemania # Autoridad Alemana El encabezado es como un pasaporte para su correo electrónico. El encabezado recibe una entrada en cada parada a lo largo del camino por parte del servidor de correo electrónico que encuentra. Como resultado, cuantos más servidores se enrute el correo electrónico, más largo será el encabezado.

Ahora, si observa el archivo encabezado-correo-1.txt, parece haber muchas entradas Received:

Entonces, ¿dónde en este archivo deberíamos comenzar a rastrear el origen del correo electrónico y las paradas que se necesitaron para llegar al destino final?

Aquí hay información que nos ayudará a hacer esto. A medida que un correo electrónico viaja desde el origen hasta su destino, cada servidor agrega sus entradas de encabezado en la parte superior del cuerpo del correo electrónico. Entonces, si queremos rastrear el origen del correo electrónico, esta será la primera entrada Received: encontrada desde la parte inferior del correo electrónico. Si ve algo como Received-SPF :, ignórelo.

Lectura de cabecera de correos

Hay algunos otros campos que debe investigar en el encabezado del correo electrónico.

- Return-path: vea si la dirección de correo electrónico en esta entrada coincide con la dirección de correo electrónico en la entrada From:. Por lo general, no coincidirán con los que envían correos electrónicos masivos como los anunciantes o los spammers. Los avisos de problemas de entrega se envían a esta dirección y esta validado por SPF Records.

- Reply-To: Vea si la dirección de correo electrónico coincide con la dirección de correo electrónico en la entrada From:. Cuando presione responder a un correo electrónico, la entrada Reply-To: se usa para completar el correo electrónico de los destinatarios. Si es diferente, puede enviar accidentalmente su respuesta a otra persona. Sobreescribe el valor From: en la respuesta.

- Received: Un solo correo electrónico a menudo tendrá varias entradas “Received”. La entrada inferior “Received” mostrará el primer servidor en manejar el mensaje de correo

- Bcc: o X-UIDL: Este es un signo de encabezado mal elaborado. ¡Nunca están en correos electrónicos normales!

- Líneas que comienzan con X-: Datos adicionales que no están contenidos bajo ningón estándar. Agregado por servidores de correo electrónico y herramientas de seguridad. Es recomendable fijarse en los campos X-Distribution (Indica correo spam) y X-Mailer (Cliente de correo)

- X-Spam score, X-Spam flag y X-Spam status ayudan a determinar “spamminess” (Carencia de spam en un encabezado de correo). Pero las puntuaciones no están estandarizadas entre servidores, por lo que deben examinarse caso por caso.

Los campos Received y X- creados por sus propios servicios de correo electrónico son las únicas entradas completamente confiables

Los correos son suceptibles a Email Spoofing, un intento de suplantado del encabezado de correo electrónico con la finalidad de engañar a las personas que leen los encabezados. Puede leer el siguiente artículo para aprender más sobre el análisis forense de los mismos.

Parte 2 en desarrollo Análisis forense de encabezados suplantados: Email Spoofing en phishing

Ejercicio

Para el archivo encabezado-correo-1.txt,, comience a escanear desde la parte inferior del encabezado hacia la parte superior y examine la primera entrada Received:. Se verá así:

Received: from User (85-250-54-29.bb.netvision.net.il[85.250.54.29])

(authenticated bits=0)

by mail.shako.com.tw (8.14.3/8.14.3/4.90) with ESMTP

id r0HNXZSI028539; Fri, 18 Jan 2013 07:33:38 +0800

El primer servidor de que recibe el correo electrónico de la computadora del remitente crea esta entrada. Si el cliente de correo electrónico está basado en la web, esta entrada incluirá detalles sobre el servidor que aloja la aplicación web de correo electrónico.

Analicemos más esta entrada. La parte de from indica la fuente del correo electrónico para este tramo del viaje: User (85-250-54-29.bb.netvision.net.il [85.250.54.29]). Puede elegir un nombre de dominio (85-250-54-29.bb.netvision.net.il) y una dirección IP (85.250.54.29).

La parte by indica la primera parada realizada después del origen del correo electrónico: mail.shako.com.tw (8.14.3 / 8.14.3 / 4.90). Puede elegir un nombre como: mail.shako.com.tw.

El primer servidor de correo electrónico encontrado agrega esta entrada de encabezado y todas las demás entradas debajo de ella. Existe una alta probabilidad de que un remitente malintencionado tenga el control total de este servidor de correo electrónico. Así que no confíe en esta información. Independientemente, ahora tenemos información para realizar una investigación más profunda. Intentemos averiguar dónde está la ubicación geográfica del servidor de correo electrónico.

Podemos usar una utilidad en línea como https://network-tools.com e ingresar el nombre de dominio o la dirección IP como consulta. Aquí utilizamos 85-250-54-29.bb.netvision.net.il y mail.shako.com.tw como consultas.

SEARCH RESULTS: 85-250-54-29.bb.netvision.net.il

85.250.54.29 is from Israel (IL) in region Middle East

Input: 85-250-54-29.bb.netvision.net.il

canonical name: 85-250-54-29.bb.netvision.net.il

Registered Domain: netvision.net.il

person: Liora Barak

address Netvision Ltd

address Omega Center , Matam

address Haifa

address 31905

address Israel

SEARCH RESULTS: mail.shako.com.tw

202.39.131.130 is from Taiwan (TW) in region Southern and Eastern Asia

Input: mail.shako.com.tw

canonical name: mail.shako.com.tw

Registered Domain: shako.com.twLas búsquedas revelan que una computadora en Israel utilizó un servidor de correo electrónico en Taiwán como la primera parada en su camino a USA, mientras que el cuerpo real del correo electrónico afirma que el remitente es de Guinea Bissau.

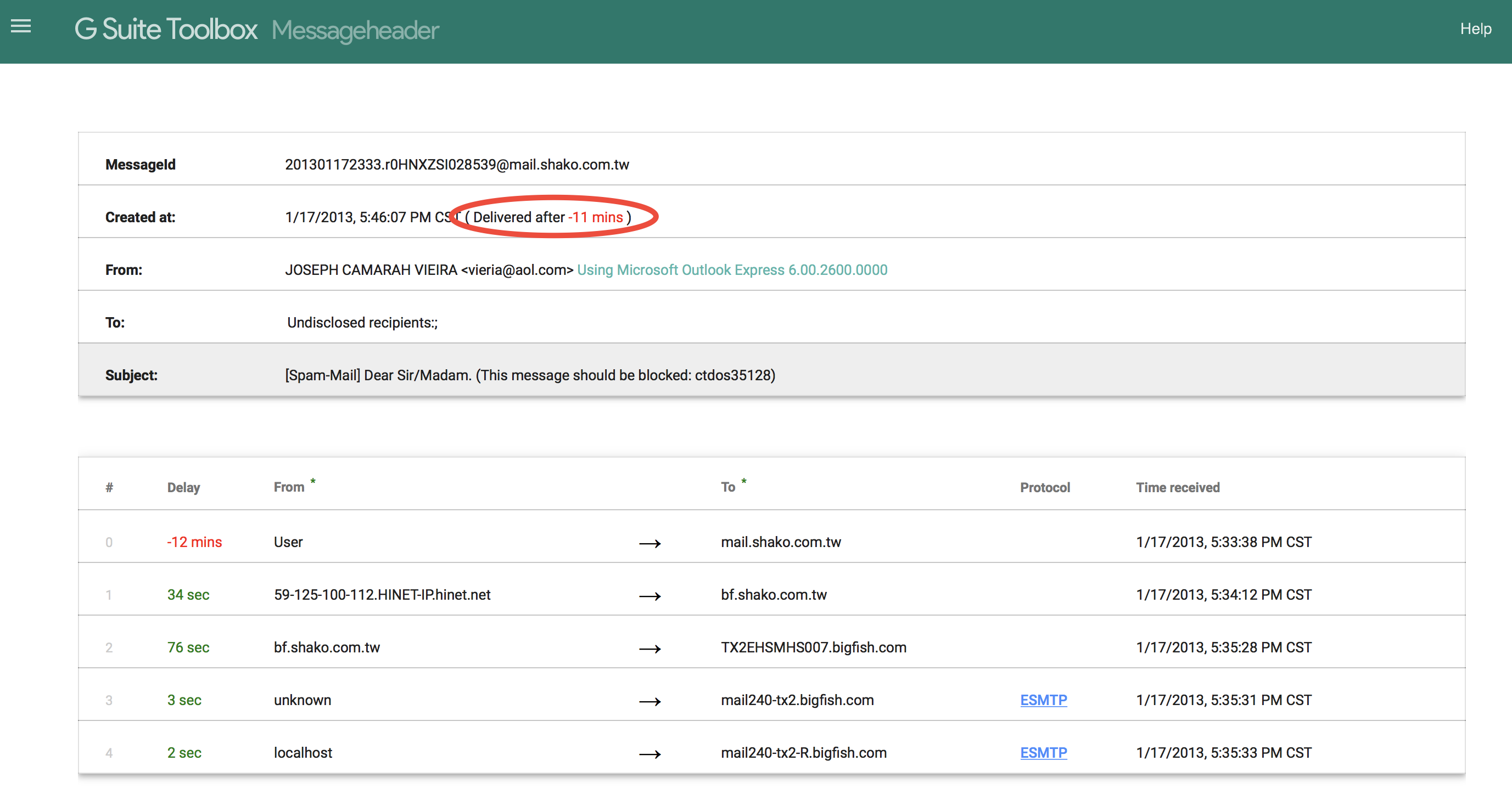

Google tiene una herramienta que ayuda a examinar los “saltos” y el tiempo de espera entre ellos. Los grandes retrasos en la aceptación de correo electrónico por parte del primer servidor pueden ser una señal de servidores de spam sobrecargados y con recursos limitados. Esto es lo que muestra la herramienta sobre el archivo encabezado-correo-1.txt. Hay un retraso sospechoso de 12 minutos justo al principio, lo que puede indicar un servidor de correo electrónico de envío de spam sobrecargado. A veces, la diferencia horaria entre servidores puede provocar falsos positivos.

Conclusiones

Es importante destacar que no se debe de confiar en todos los correos que recibimos, siempre es bueno detenerse y analizar si estos correos poseen contenido sospechoso que puede dañarnos a nosotros y a nuestra compañia. También que a pesar de leer estos encabezados, un atacante puede haber comprometido el servidor de correos y modificarlos a su antojo, por lo que es importante que también sepamos leer estas cabeceras de internet suplantadas, las cuales discutiremos en nuestro siguiente artículo: Análisis forense de encabezados suplantados: Email Spoofing en phishing

Como recomendaciones para evitar este tipo de amenazas también me gustaría plantearle lo siguiente:

- Mantengase alerta. Los correos de phishing pueden tratar de dar urgencia o miedo aclarando quesu información ha sido comprometida

- Revise la mala ortografía. La mayoría de correos que vienen del exterior tienen errores de grámatica y ortografía, debido a que son escritos rápidamente y no se revisan

- Utilice soluciones de seguridad que lo protejan. Puede usar soluciones anti spam para protegerse y a sus usuario. Puede contactarnos y con gusto le podemos asesorar sobre la mejor solución que se adapte a su entorno empresarial.

- Use su teléfono. Si revisa su correo desde el celular, puede que sea más difícil detectar este tipo de correos. La pantalla pequeña lo hace más complicado debido al responsiveness.

- Tenga sentido común. Piense antes de hacer clic, registrar su correo en concursos extraños puede llevar a que los atacantes tengan en sus manos su dirección electrónica y busquen la manera de comprometerlo, y nunca abra correos de los cuales desconzca

Lecturas adicionales y herramientas

- Cómo localizar encabezados sin formato en clientes de correo electrónico. mxtoolbox

- Análisis avanzado de cabeceras. ARCLAB

- DomainKeys Identified Mail (DKIM), https://en.wikipedia.org/wiki/DomainKeys_Identified_Mail

- Sender Policy Framework (SPF), www.open-spf.org

- Varias herramientas de análisis de cabeceras de correo: https://www.redeszone.net/2019/07/01/herramientas-online-analizar-cabecera-correo/

0 Comments

Trackbacks/Pingbacks