Esta segunda parte del análisis forense de correo electrónico está dedicada a identificar falsificación en el encabezado del correo electrónico y a detallar información útil del cuerpo del correo electrónico.

El alcance se limita al correo electrónico recibido de fuentes externas, que los servidores de correo no descartan. Lo que significa que los correos electrónicos no fallan en ningún control de seguridad en la ruta hacia el destino / destinatario.

Si no ha visto nuestra anterior entrega sobre como analizar los encabezados de correos electrónicos sospechosos le recomendamos que la visite en el siguiente link: xxxxxxxxx

Los encabezados

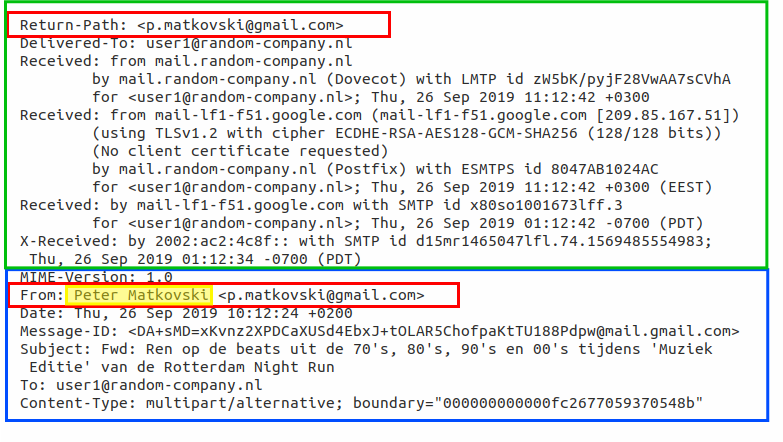

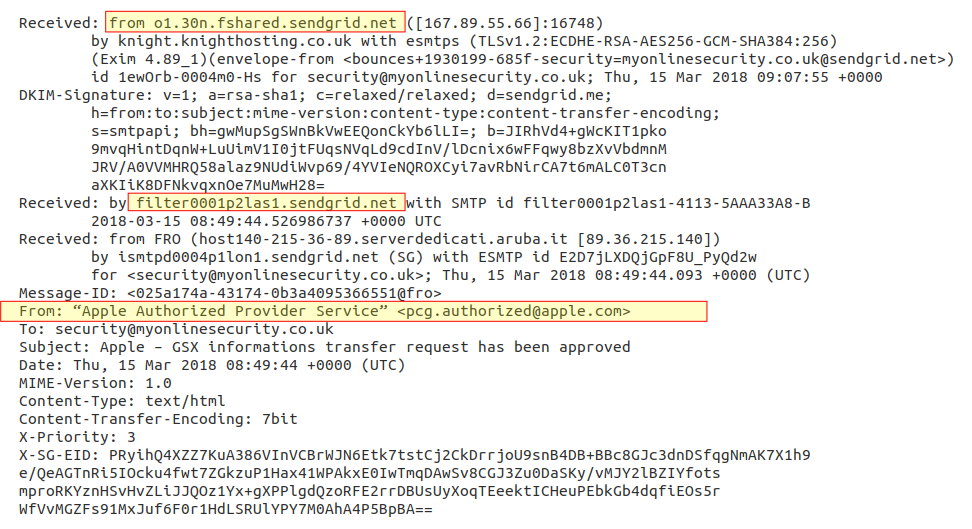

Los encabezados de correo electrónico contienen información sobre la ruta que atravesó el correo electrónico (verde) y la información del emisor (azul). Si bien las diferencias en la ruta recorrida y el Return-Path se castigan denegando el correo electrónico, especialmente el encabezado From, puede contener contenido engañoso.

El campo Return-Path es verificado por el Marco de Políticas del Remitente (SPF Record) y la configuración habitual del servidor requiere estar alineada al Return-Path y From del correo electrónico .La parte resaltada representa el nombre del remitente del correo electrónico y no está verificada por diseño.

Suplantar el nombre del remitente: la vieja confiable

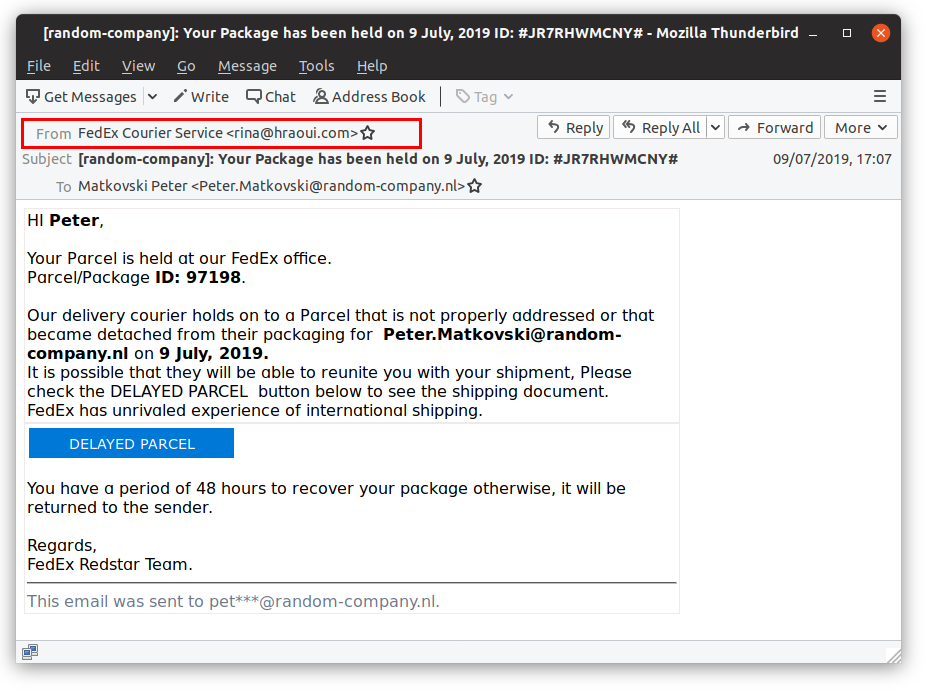

El nombre del remitente del correo electrónico ofrece la oportunidad de falsificación más simple, ya que es visible para el destinatario y el contenido no se verifica. La víctima puede notar diferencias entre el nombre del remitente y la dirección, pero el correo electrónico no se catalogará como sospechoso ni se trasladará a spam en función de esto.

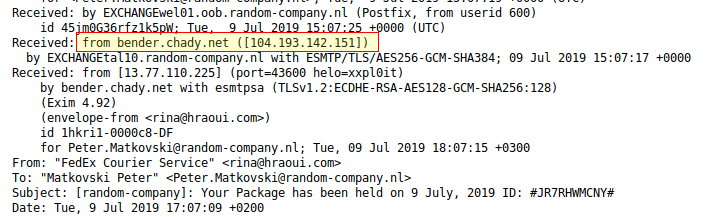

Podemos verificarlo comparando los valores al final de Received en el encabezado con la entrada de DNS del dominio:

> dig +noall +answer hraoui[.]com txt<br>hraoui.com. 14400 IN TXT "v=spf1 ip4:<strong>104[.]193[.]142[.]151</strong> ...El correo electrónico fue enviado desde el servidor autorizado. Podemos suponer que el servidor o simplemente la cuenta de correo electrónico se vio comprometida para este propósito.

Falsificación del encabezado del remitente – se cataloga como spam

La dirección de correo electrónico de un remitente se escribe en dos entradas de encabezado diferentes; un encabezado Return-Path y un encabezado From. El valor From se muestra para el usuario y el Return-Path se entrega al servidor.

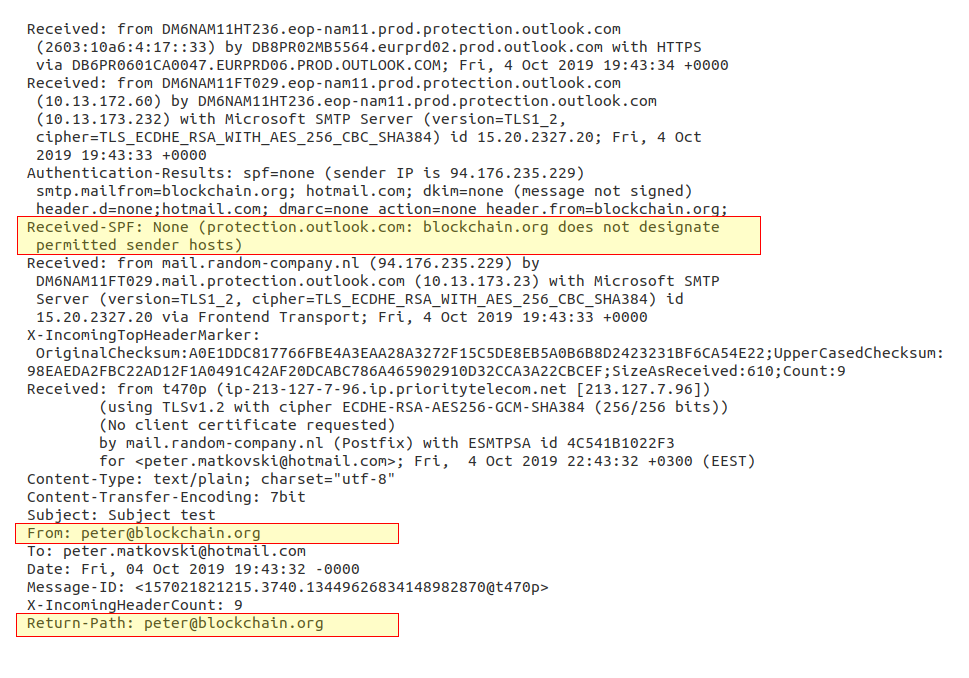

El siguiente ejemplo muestra un correo electrónico que ha superado las pruebas de SPF, a pesar de que claramente tiene un campo From falso. El motivo es que el SPF se verifica en función del campo Return-Path.

SPF falla al suplantar el campo Return-Path’:

Suplantación de dominio sin entrada MX.

Todos los intentos de suplantación de identidad anteriores fueron movidos a la carpeta de correo no deseado por el servidor de correo electrónico.

El resultado de la verificación está disponible en el encabezado “Resultados de autenticación”. Si una entrada no está disponible o la autorización falla, no debe considerarse directamente como prueba de suplantación de identidad. Una cantidad significativa de remitentes legítimos no tienen configurado el SPF y DKIM adecuados. La firma DKIM puede fallar cuando el servidor SMTP se utiliza como un relé legítimo.

Correos no suplantados

La suplantación de identidad suele reducir la reputación del correo electrónico y puede terminar en una carpeta de correo no deseado o en cuarentena, pero no siempre es así. Cuando se envía un correo electrónico desde un servidor autorizado y se firma con DKIM válida, su reputación permanecerá intacta.

Para aprovechar el correo electrónico debidamente firmado, los siguientes canales son los más comunes:

- Servicios de correo electrónico gratuitos (outlook.com, yahoo.com, gmail.com,…)

- Direcciones de correo electrónico comprometidas (bancos, ISP,…). Puede verificar si ha sido comprometido en el sitio https://haveibeenpwned.com/

- Dominios similares (sforce.com, worksday.com, firmadigitalcr.com…)

- Servicios de correo electrónico masivo (MailChimp.com, SendGrid.net…)

El cuerpo

Un paso importante en la clasificación del correo electrónico es ver una vista previa del correo electrónico, leer el texto y los gráficos para evaluar el propósito del mensaje de correo electrónico. Por ejemplo, se utilizan dos señuelos generalizados para intentar que las víctimas potenciales hagan clic en el enlace de destino:

- Un mensaje alarmante que afirma algún problema con la cuenta del destinatario, donde se le pide que siga un enlace para resolver el problema, y

- Un mensaje que notifica al destinatario de un documento nuevo / actualizado / compartido

El 92,7% de las incidencias analizadas utilizaron mensajes genéricos. Mensajes que se podrían implementar en una gran cantidad de organizaciones con solo cambios mínimos (fuente).

Una vista previa debe ser generada por un cliente de correo electrónico real. Aunque esto puede no ser importante en el caso de los correos electrónicos de texto sin formato. Tenga en cuenta que las bibliotecas de conversión simples HTML-> PNG generarán resultados muy diferentes a los del motor en un cliente de correo electrónico.

El cliente de correo electrónico Mozilla Thunderbird en un contenedor Docker seguro es una práctica recomendable. Los contenedores de corta duración configurados solo para admitir instancias de Thunderbird deberían ser lo suficientemente seguros porque se necesita una cadena de exploits para escapar del entorno.

Hipervínculos

Los hipervínculos dentro del cuerpo son la forma popular de entregar una carga útil a las víctimas. La presencia de un dominio sospechoso y no relacionado en el hipervínculo podría indicar una intención de engañar a la víctima. Los enlaces a cargas maliciosas o páginas de phishing tienen múltiples ventajas para el atacante:

- El hipervínculo puede contener parámetros que identifiquen a la víctima. Por lo tanto, en el caso de un golpe exitoso o una reacción defensiva, el atacante sabía qué receptor desencadenó la reacción.

- El atacante puede ofrecer diferentes payload para diferentes agentes de usuario o ubicaciones geográficas.

Las siguientes categorías de enlaces maliciosos son las más comunes:

- Almacenamiento en la nube (Gdrive, box.com…). Los servicios legítimos se usan para servir los payloads.

- Se abusa de los sitios o servidores comprometidos para guardar y accesar los payloads

- Los motores de búsqueda y traducción se utilizan para engañar a los analizadores de URL, ya que solo validan los dominios

- Servicios de envío masivo y enlaces de seguimiento (sendgrid.net). Los servicios de correo masivo están siendo también utilizados para entregar correo electrónico de phishing y algunos de ellos para un mejor seguimiento de las víctimas

Trackers

Los trackers enliciosos, pero comparten algunas similitudes con los enlaces maliciosos, como un identificador en el parámetro. El objetivo es identificar la entidad rastreada para evaluar la efectividad de la campaña. El rastreador puede ser cualquier recurso remoto que contenga un identificador único cuando se solicite, generalmente, un píxel de 1×1 cargado desde el servidor remoto.

Conclusiones

No siempre una simple validación de las cabeceras es suficiente, también es importante analizar a detalle cada uno de los campos que estas incluyen. Es idóneo también tener en cuenta que los campos Received y X- creados por sus propios servicios de correo electrónico son las únicas entradas completamente confiables.

También que es importante tener paciencia y analizar con detalle la información que se nos es entregada como parte de una investigación, ordenarla y clasificarla adecuadamente para que pueda ser entendida por nuestro cliente cuando se le brinda este tipo de servicios

0 Comments