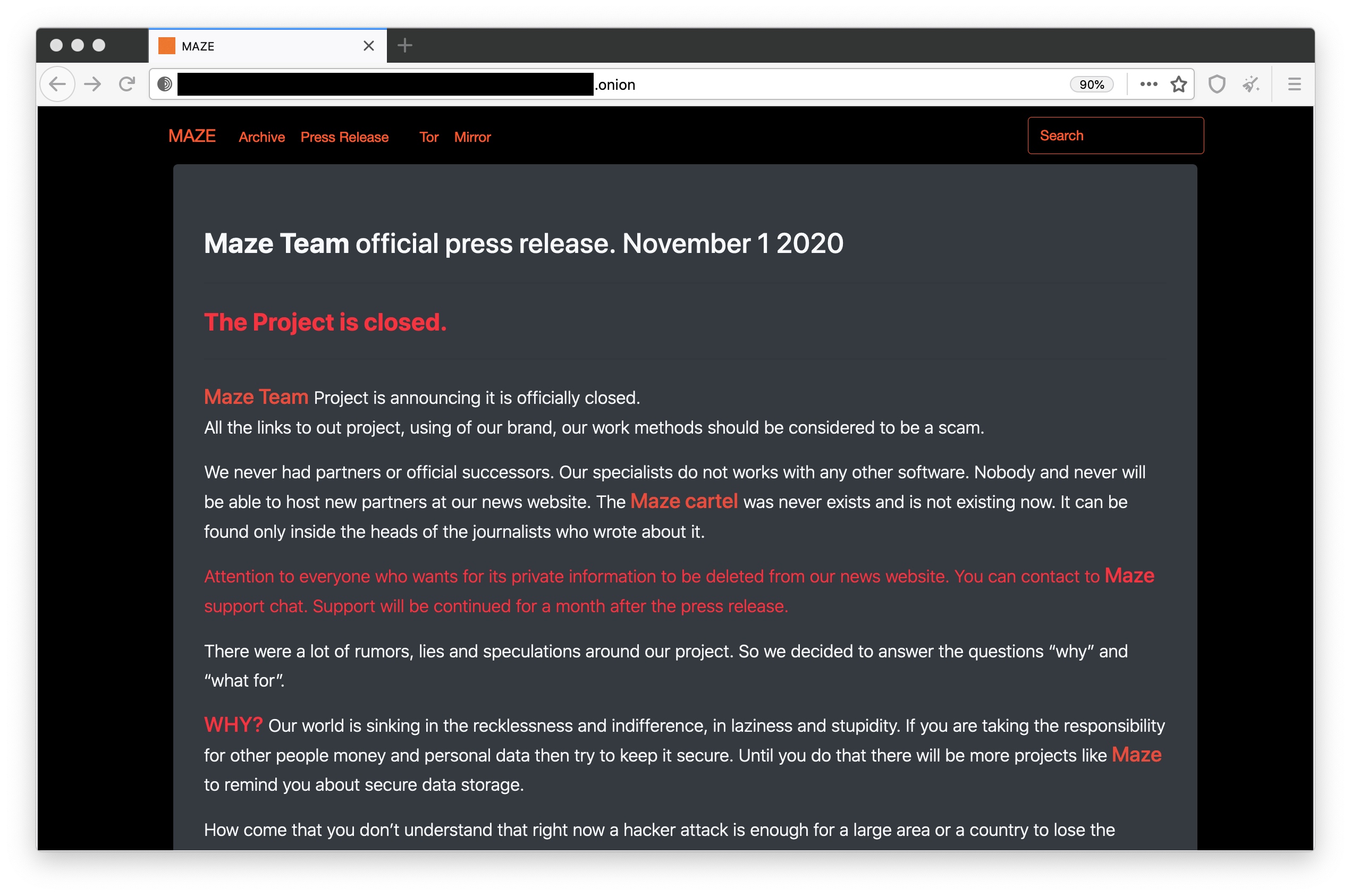

Investigadores de seguridad conocieron por un comunicado oficial que la banda de crimen digital MAZE cerró sus operaciones de Ransomware.

Bleeping Computer comenzó a escuchar rumores del cierre a principios de septiembre de 2020.

En una conversación por correo electrónico, un atacante ransomware le dijo al sitio de que la banda MAZE había dejado de cifrar nuevas víctimas en septiembre de 2020 y que estaba tratando de obligar a sus víctimas existentes a pagar sus rescates en previsión de liquidar su actividad.

Después de esa conversación, Bleeping Computer se puso en contacto con la banda de MAZE para confirmar los rumores. Los atacantes ransomware respondieron diciéndole al sitio que esperara un comunicado de prensa, el cuál fue presentado el 2 de noviembre del 2020.

No pasó mucho tiempo que los responsables de Maze comenzaron a limpiar su sitio de filtraciones de datos eliminando todas menos dos víctimas cuyos datos habían sido publicados previamente en su totalidad en el portal.

Mientras tanto, Bleeping Computer se enteró de que muchos afiliados asociados con Maze se han trasladado desde entonces a Egregor, otra banda ransomware que comparte código, notas de rescate y los esquemas de nomenclatura de sitios de pago con Maze y Sekhmet.

MAZE ransomware hizo titulares en noviembre 2019 cuando fue la primera cepa cripto-malware para robar los datos no cifrados de las víctimas antes de activar su rutina de cifrado. Desde entonces, numerosas otras operaciones ransomware han adoptado esta técnica.

El grupo inicialmente utilizó kits de exploits y campañas de spam para infectar a sus víctimas, pero más tarde comenzó a utilizar vulnerabilidades de seguridad conocidas para dirigirse específicamente a grandes empresas. Maze era conocido por utilizar servidores vulnerables de red privada virtual (VPN) y escritorio remoto (RDP) para lanzar ataques dirigidos contra la red de su víctima.

Donde grupos típicos ransomware infectaría a una víctima con malware de cifrado de archivos y mantener los archivos para un rescate, MAZE ganó notoriedad por primera vez exfiltrando los datos de una víctima y amenazando con publicar los archivos robados a menos que se pagó el rescate.

Rápidamente se convirtió en la táctica preferida de los grupos ransomware, que configuraban sitios web , a menudo en la web oscura, para filtrar los archivos que robaron si las víctimas se negaban a pagar.

La banda Maze continuó desde allí para formar un«cártel de extorsión»en el que compartía recursos y técnicas con algunos de los grupos de ataque que se unieron como miembros.

Algunos de los rescates exigidos llegaron a los millones de dólares. Según los informes, Maze exigió 6 millones de dólares a un fabricante de cables y alambres con sede en Georgia, y 15 millones de dólares a una organización sin nombre después de que el grupo cifrara su red. Pero después de COVID-19 fue declarado una pandemia en marzo, MAZE, así como otros grupos ransomware , prometió no apuntar a hospitales e instalaciones médicas.

Cierran operaciones oficialmente, hasta tiempo indefinido

El anuncio vino como una declaración plagada de errores ortográficos y publicado en su sitio web en la web oscura, que durante el año pasado ha publicado grandes cantidades de documentos internos robados y archivos de las empresas a las que se dirigió, incluyendo Cognizant, la firma de seguros de ciberseguridad Chubb, el gigante farmacéutico ExecuPharm, Tesla y SpaceX proveedor de piezas Visser y el contratista de defensa Kimchuk.

Pero los expertos en seguridad aún no están celebrando. Después de todo, bandas ransomware siguen siendo empresas criminales, muchos de los cuales son impulsados por el beneficio que obtienen de este tipo de ataques.

«Obviamente, las afirmaciones de Maze deben tomarse con una pizca muy, muy pequeña de sal», dijo Brett Callow, un experto en ransomware y analista de amenazas de la empresa de seguridad Emsisoft . «Ciertamente es posible que el grupo sienta que han ganado suficiente dinero para poder cerrar la tienda y navegar hacia la puesta del sol. Sin embargo, también es posible, y probablemente más probable, que hayan decidido cambiar de marca».

Callow dijo que la aparente disolución del grupo deja preguntas abiertas sobre las conexiones del grupo Maze y la participación con otros grupos. «Como Maze era una operación afiliada, es poco probable que sus socios en el crimen se retiren y en su lugar simplemente se alinearán con otro grupo», dijo.

MAZE negó que era un «cartel» de grupos ransomware en su declaración, pero los expertos no están de acuerdo. Steve Ragan, un investigador de seguridad en Akamai, dijo que MAZE era conocido por publicar en su sitio web datos de otro ransomware, como Ragnar Locker y el ransomware LockBit de alquiler.

«Para ellos fingir ahora que no había ningún equipo o cartel es simplemente al revés. Es evidente que estos grupos estaban trabajando juntos en muchos niveles», dijo Ragan.

«La desventaja de esto, y el otro elemento significativo, es que nada va a cambiar, ransomware todavía va a estar ahí fuera», dijo Ragan. «Los delincuentes todavía están apuntando al acceso abierto, el RDP expuesto [protocolo de escritorio remoto] y los portales VPN, y siguen enviando correos electrónicos maliciosos con archivos adjuntos maliciosos con la esperanza de infectar a las víctimas desprevenidos en Internet», dijo.

Jeremy Kennelly en FireEye’s Unidad de inteligencia de amenazas Mandiant dijo que mientras que la marca Maze puede estar muerta, sus operadores probablemente no se han ido para siempre.

«Evaluamos con gran confianza que muchas de las personas y grupos que colaboraron para habilitar el servicio ransomware MAzeprobablemente continuarán participando en operaciones similares, ya sea trabajando para apoyar los servicios de ransomware existentes o apoyando operaciones novedosas en el futuro», dijo Kennelly.

Una perspectiva del ataque de Maze al BCR

Por otro lado recordamos incidentes como el que vivió el BCR luego de la pandemia del COVID, el cuál recibio mensajes de extorsión por parte de MAZE, y amenazó con exfiltrar la información de clientes.

Rodrigo Calvo, CISSP y PCIP, miembro activo del ISC2 realizó una publicación detallada en la revista de Noviembre donde detalla que «Los datos robados pertenecían principalmente a BCR, pero también contenían un pequeño porcentaje de otros bancos y países. En riesgo de exposición pública se encontraban transacciones con tarjetas de pago, nombres de titulares de tarjetas, números de cuenta principal (PCI PAN) y un informe de infraestructura virtual. (véase la Figura 1)»

Es importante destacar que durante los comunicados oficiales del grupo MAZE 1) sacaron información de tarjetas de crédito con fechas anteriores al 2018 y 2019, y 2) Compartieron una lista de activos del banco, con fecha al 2019, en la cuál se incluían algunos datos que ya no eran validos a la fecha de la filtración de los datos sensibles. También muestra una línea de tiempo donde se detallan los hechos.

En una entrevista con el gerente corporativo de tecnología del BCR detalló que aunque estaba circulando dicha información semi-desactualizada de los sistemas de seguridad y de tarjetas, el banco estaba implementando medidas de protección contra fraude para proteger a los clientes. El gerente de seguridad detalló que el grupo de MAZE en vez de comprometerlos con un Ransomware, se pusieron en comunicación con ellos a través de correos para extorsionarlos y filtrar la información, lo cuál ocurrió ante la falta de respuesta del banco. Puede ver la entrevista en el siguiente video publicado por teletica:

No pague el Ransom, no financie y apoye a los criminales

El mismo FBI no aboga por pagar un rescate, en parte porque no garantiza que una organización recuperará el acceso a sus datos. En algunos casos, las víctimas que pagaron un rescate nunca fueron provistos con claves de descifrado. Además, debido a los defectos en los algoritmos de cifrado de ciertas variantes de malware, las víctimas pueden no ser capaces de recuperar algunos o todos sus datos, incluso con una clave de descifrado válida.

Por otro lado, el realizar esto, o compartir información de apoyo a grupos criminales, les brinda mas fuerza a estos grupos y financiamiento con el cual corroboran esta práctica para continuar realizandola. Por ello recomendamos no hacer comentarios que favorezcan a un grupo criminal, el infundir miedo, sobre todo en una organización financiera como es un banco, puede afectar a la organización, y le brinda fuerza al grupo criminal para presionar sus tácticas de extorsión y lograr su cometido.

Mantengamonos éticos, con buenos valores y prácticas de seguridad para mejorar no solo como comunidad, sino como país, y que más grupos criminales como MAZE continuen cerrando operaciones indefinidamente por falta de poder y control sobre organizaciones y las personas. Esperamos que este sea un capítulo mas que se cierre, y que no se vuelva a reabrir por el bien de las empresas, la comunidad y las personas que se han visto afectado por ellos.

Fuentes: Bleepingcomputer, ISC2, Rodrigo Calvo, Tripwire, techcrunch

0 comentarios